Depuis quelques semaines mes compatriotes en Tunisie ont commencé a se plaindre de difficultés d’accés a Gmail et des rumeurs ont commencé a circuler sur une censure prochaine de Gmail. Depuis le mois d’avril une vague de censure a frappé Flickr, Wat.tv, Blip.tv, Metacafe.com, Agoravox.fr et un nombre incalculable de blogs : ils n’en fallait pas plus pour créer un climat de paranoia… qui va s’avérer justifié.

Lundi dernier, deux personnes que je suis sur twitter ont commencé lancer des alertes concernant une vague de phishing, captures d’écran à la clé, montrant qu’un accés a l’adresse mail.google.com affichait des messages d’erreur étonnants… de EasyPHP.

EasyPHP est certes une solution puissante, mais en aucun cas en mesure de faire tourner un service comme Gmail. Il s’agissait donc sans l’ombre d’un doute d’un faux Gmail, réalisé par des pirates incapable de configurer correctement EasyPHP, et agissant à priori sur l’ensemble du réseau internet en Tunisie.

Pour confirmer cette théorie, il fallait d’abord écarter la possibilité d’un malware (un logiciel malveillant) installé sur une machine, et qui aurait détourné le navigateur vers un faux site Gmail destiné à récupérer le mot de passe de ses victimes afin de pirater leur compte mail. Ce n’était en l’occurrence pas le cas.

Reste ensuite à voir si ce problème apparait de la même façon pour tout le monde. Après enquête, les soupçons se confirment et mettent en évidence deux cas de figure : ceux qui depuis des semaines n’arrivent pas à se connecter à Gmail, et ceux à qui Gmail demande sans cesse de s’authentifier.

Que ce soit sur leur lieu de travail ou à leur domicile, la situation est la même, et chose intéressante, ceux qui ont expérimenté cela sur leur lieu de travail indiquent que quand ce problème arrive avec Gmail, tout le monde est touché en même temps.

A ce stade de mon enquête, l’hypothèse que j’avais retenu était une attaque informatique par DNS cache poisoning, une technique consistant à tromper les DNS, les aiguilleurs de l’internet, et acheminer un internaute cherchant à accéder à un site vers un autre site. Jusqu’ici, je n’étais pas victime de tout cela, ce qui pouvait s’expliquer par le fait que j’utilise un DNS qui n’est pas celui de mon fournisseur d’accès. En fait la situation est pire que cela.

Quelques jours plus tard, alors que je tente de me connecter à Gmail – ce que je fais en mode sécurisé (https), voilà que mon navigateur refuse de s’y connecter.

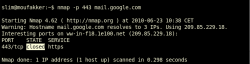

Après une rapide vérification technique, je constate que le port HTTPS est bloqué sur toutes des adresses IP de mail.google.com

En clair, l’accès à la version sécurisée de Gmail est censuré. La version non sécurisée de Gmail, elle, semble fonctionner, mais étonnamment, elle me demande de m’authentifier alors que je m’y étais connecté il y a à peine une demi heure.

Un détail cependant attire mon attention : l’url auquel on accède lors d’une requète vers mail.google.com :

http://mail.google.com/accountsServiceLoginservicemail&passivetrue&rmfalse&continuehttp3A2F2F mail.google.com2Fmail2F3Fhl3Dfr26tab3Dwm26ui3Dhtml26zy3Dl&bsvzpwhtygjntrz &scc1<mpldefault<mplcache2&hlfr.htm

Pour un néophyte, cela n’est pas vraiment parlant, mais les experts ne s’y tromperont pas : le « .htm » situé à la fin de l’adresse trahit bel et bien une tentative de phising.

Ma première expérience avec cette campagne de phising sur Gmail ne durera que quelques minutes avant que les choses ne reviennent à la normale, mais il y a de quoi s’inquiéter : l’adresse IP est la bonne (voir la capture d’écran nmap), pour réaliser une telle opération, il faut un contrôle total du réseau en Tunisie, des câbles jusqu’au protocole HTTP.

Attention, je n’accuse absolument pas une agence gouvernementale tunisienne ou l’armée d’être l’auteur de ce détournement de Gmail… ça pourrait aussi bien être la CIA. Après tout la plupart de nos routeurs sont des Cisco et Cisco est obligé, de par la loi américaine, de fournir des backdoors aux agences américaines. J’aime bien cette idée. Disons que c’est la CIA. [ndlr: avec le Patriot Act la CIA n’aurait pas besoin de procéder ainsi et pourrait obtenir ces informations bien plus discrètement]

La méthode de la CIA serait donc de bloquer l’accès sécurisé a Gmail afin que les Tunisiens soient obligés d’y accéder en mode non sécurisé, de les détourner vers une machine faisant tourner un faux Gmail sous EasyPHP, pour leur voler leur mot de passe et ainsi prendre possession de leur compte mail.

Furieux à l’idée que le KGB puisse ainsi flouer les tunisiens, je me suis mis en tête de surveiller et tracer de façon systématique cette campagne de phising sur Gmail à l’aide d’un crontab qui vérifie si le port 443 est ouvert ou s’il est bloqué – cela peut sembler être du chinois pour beaucoup d’entre vous, mais en gros, s’il est bloqué, c’est qu’un phising est en cours, et s’il est ouvert, c’est que tout va bien.

En une journée de surveillance de cette opération, sans doute menée par la NSA, un shéma récurrent semblait se dessiner : le phising a lieu toutes les deux heures et dure précisément 5 minutes. J’ai entre temps reçu la preuve que cette opération dure depuis des mois, certaines personnes affirmant que cela fait plusieurs années que cela est en place. Un conseil : changez vos mot de passe, le FBI vous espionne (ou la DST, encore une fois, rien ne permet d’incriminer la CIA plus qu’autre chose).

Par exemple, voici les horaires de passage du train de phishing dans mon sous-réseau 41.226.255.* :

08:35 UTC+1

10:35 UTC+1

12:35 UTC+1

14:35 UTC+1

16:35 UTC+1

18:35 UTC+1

20:35 UTC+1

22:35 UTC+1

00:35 UTC+1

02:35 UTC+1

04:35 UTC+1

06:35 UTC+1

Consignes si vous êtes en Tunisie : laisser passer le train. Allez prendre un café et revenez, ça ne dure que 5min. Et surtout activez l’option sécurisé de Gmail et changez vôtre mot de passe.

Entre temps, plusieurs personnes m’ont fait part de problèmes similaires sur Facebook et YahooMail… La suite au prochain épisode…

UPDATE

Contacté par nos soin, Google confirme implicitement tout cela (pas la CIA ou le KGB, bien sûr, ça c’est une touche d’ironie qui semble échapper à beaucoup) et nous a répondu rapidement. Nous vous livrons ici l’email que nous a fait parvenir son porte parole pour la région.

« Nous sommes conscient que beaucoup de gens dépendent de Gmail et nous nous attelons à le rendre le plus sécurisé possible, et cherchons sans cesse de nouvelles façon de le faire. Nous avons par exemple récemment activé par défaut le HTTPS sur Gmail.

Afin de sécuriser l’utilisation de Gmail, nous vous recommandons de ne saisir votre mot de passe que sur les pages dont l’adresse commence par https:// et si un message d’alerte quelconque survient concernant un certificat, de ne surtout pas aller plus loin.

Nous encourageons tous les utilisateurs à utiliser HTTPS, qui offre une protection contre le ‘packet sniffing‘ et d’autres tentatives destinées à surveiller et manipuler le trafic réseau. Si vous ne pouvez accéder momentanément à Gmail en utilisant HTTPS, attendez quelques minutes avant de recommencer à nouveau.

Si vous pensez que votre compte a été compromis, nous vous incitons à changer immédiatement votre mot de passe et à vous assurer que votre email secondaire est toujours valide (ces données sont accessibles à travers les réglages de compte Google). Si vous ne pouvez plus accéder à votre compte, vous pouvez récupérer un accès en répondant aux questions de sécurité ici.

Vous pouvez également consulter ce billet pour obtenir plus de détails concernant notre approche de la sécurité.

Source: ReadWriteWeb France

[…] Amamou est l’un des blogueur tunisien les plus connu. Il a dénoncé l’année dernière une opération de phishing des comptes mails des internautes tunisiens. Il a également était parmi les initiateurs de l’opération “Nhar 3la 3ammar” […]

[…] Slim Amamou est l’un des blogueur tunisien les plus connus. Il a dénoncé l’année dernière une opération de phishing (hameçonnage) des comptes mails des internautes tunisiens. Il a également été parmi les initiateurs de l’opération “Nhar 3la 3ammar” et l’un des […]

[…] Slim est l’un des blogueurs tunisiens les plus connus. Il a dénoncé l’année dernière une opération de phishing des comptes mails des internautes tunisiens. Il a également été parmi les initiateurs de l’opération “Nhar 3la 3ammar” et l’un des […]

[…] account defacements on Facebook, similar to what happened last year (and in January) in Tunisia (en Francais). I asked my friend if Moroccans had HTTPS available, and he explained, “yes, but the problem […]

[…] Slim Amamou est l’un des blogueur tunisien les plus connus. Il a dénoncé l’année dernière une opération de phishing (hameçonnage) des comptes mails des internautes tunisiens. Il a également été parmi les initiateurs de l’opération “Nhar 3la 3ammar” et l’un des […]